Siga ZDNET: Agréganos como fuente preferida en Google.

Conclusiones clave de ZDNET

- Una nueva campaña crea un BSOD falso para instalar malware.

- La campaña engaña a los usuarios para que instalen un troyano de acceso remoto.

- Si se ejecuta, la RAT puede acceder de forma remota a la PC infectada.

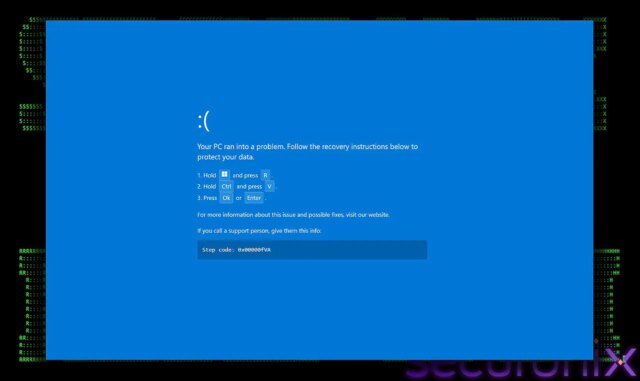

La pantalla azul (o pantalla negra) de la muerte de Home windows suele ser una señal de que se ha producido algún error o conflicto irrecuperable. Ahora, los ciberdelincuentes están utilizando el temido BSOD como una forma de engañar a las personas para que ejecuten malware.

en un nuevo Campaña de malware rastreada por la empresa de ciberseguridad Securonixlos atacantes utilizan la ingeniería social ClickFix, CAPTCHA falsos y BSOD falsos para convencer a las víctimas de que copie y pegue código malicioso. Una vez ejecutado, el código implementa un RAT (troyano de acceso remoto) vinculado a Rusia que permite a los delincuentes tomar management remoto de la PC e implementar malware adicional.

Además: 9 cosas que siempre hago después de configurar Home windows 11 y por qué tú también deberías hacerlo

Dirigida a la industria hotelera y hotelera, Securonix describe la campaña denominada PHALT#BLYX como una cadena de infección de múltiples etapas, ya que lleva a sus víctimas a través de una serie de pasos.

Cómo funciona el ataque

El ataque comienza con un correo electrónico de phishing que contiene un enlace a un sitio net falso que se hace pasar por la agencia de viajes en línea Reserving.com. El correo electrónico aparentemente incluye una solicitud para cancelar una reserva para convencer al destinatario de que interactúe con ella. Al seleccionar el enlace al sitio, se muestra una página con un mensaje CAPTCHA falso que luego activa el BSOD falso.

A partir de ahí, la campaña pasa a la infame táctica ClickFix, cuyo objetivo es engañar a las personas para que se infecten copiando y pegando código o ejecutando ciertos comandos en su sistema. En este caso, se le pide al destinatario que arregle el BSOD copiando y pegando un script malicioso en el cuadro de diálogo de ejecución de Home windows.

Al caer en la táctica de ClickFix, se ejecuta un comando de PowerShell que descarga y ejecuta un archivo de proyecto de MSBuild llamado v.proj. En este punto, el malware es incluso lo suficientemente inteligente como para desactivar Home windows Defender y continuar sin ser detectado. También establece persistencia configurándose como una URL en la carpeta de inicio, de modo que se carga automáticamente cada vez que se inicia Home windows.

Además: este nuevo ciberataque te engaña para que te hackees a ti mismo. He aquí cómo detectarlo

Si la víctima ha mordido el anzuelo hasta ahora, la carga útil closing es una versión ofuscada de DCRat, un troyano capaz de establecer acceso remoto, registrar pulsaciones de teclas, ejecutar código malicioso a través de procesos legítimos e instalar cargas útiles secundarias.

Los atacantes han apostado por un par de factores para que esta campaña sea exitosa. En primer lugar, se lanzó durante la temporada navideña, que suele ser la más ocupada para la industria hotelera. En segundo lugar, explota Reserving.com, un sitio del que se ha abusado en el pasado y que sigue siendo fashionable entre los estafadores.

Los correos electrónicos de phishing enumeran los cargos de las habitaciones en euros, una indicación de que los ataques han estado dirigidos a hoteles y negocios similares en Europa. La inclusión del idioma ruso en el archivo de compilación de MS “v.undertaking” vincula la campaña con los atacantes rusos que utilizan DCRat.

Como la campaña está dirigida a la industria hotelera, no es possible que el usuario doméstico promedio se vea afectado. Pero para las organizaciones e individuos en el punto de mira, Securonix ofrece los siguientes consejos para combatir la amenaza.

- Conciencia del usuario. Eduque a sus empleados sobre la táctica ClickFix. Adviértales contra cualquier correo electrónico que les pida que peguen código en el cuadro Ejecutar de Home windows o en el terminal PowerShell, especialmente si se activa por un BSOD u otro tipo de error.

- Tenga cuidado con los correos electrónicos de phishing. Tenga cuidado con los correos electrónicos que afirman ser de servicios hoteleros como Reserving.com, especialmente aquellos con solicitudes financieras urgentes. Verifique todos estos correos electrónicos a través de canales oficiales en lugar de hacer clic en los enlaces incluidos.

- Supervisar el uso de MSBuild.exe. Configure la supervisión para el uso del archivo MSBuild.exe. Asegúrese de que su servicio de asistencia técnica o private de TI reciba alertas sobre los casos en los que MSBuild.exe ejecuta archivos de proyecto desde carpetas inusuales o intenta iniciar conexiones de pink externas.

- Monitorear otros archivos ejecutables. Supervise otros archivos ejecutables legítimos como aspnet_compiler.exe, RegSvcs.exe y RegAsm.exe. Busque cualquier actividad extraña o inusual, como establecer conexiones de pink salientes a direcciones IP desconocidas a través de puertos poco comunes.

- Monitorear archivos sospechosos. Configure la supervisión para buscar la creación de tipos de archivos sospechosos, como archivos .proj y .exe. Preste especial atención si dichos archivos se crean en la carpeta ProgramData de Home windows o en la carpeta de inicio de Home windows.

- Habilitar el registro de PowerShell. Configure el registro de bloques de scripts de PowerShell en el Visor de eventos de Home windows (ID de evento 4104) para registrar y analizar el contenido de los scripts ejecutados.